Impossible de vérifier le hachage secret pour le client dans Amazon Cognito Userpools

je suis coincé dans le processus" Amazon Cognito Identity user pools".

j'ai essayé tous les codes possibles pour authentifier l'utilisateur dans cognito userpools. Mais je reçois toujours une erreur disant "erreur: incapable de vérifier hachage secret pour le client 4b*******fd".

voici le code:

AWS.config.region = 'us-east-1'; // Region

AWS.config.credentials = new AWS.CognitoIdentityCredentials({

IdentityPoolId: 'us-east-1:b64bb629-ec73-4569-91eb-0d950f854f4f'

});

AWSCognito.config.region = 'us-east-1';

AWSCognito.config.credentials = new AWS.CognitoIdentityCredentials({

IdentityPoolId: 'us-east-1:b6b629-er73-9969-91eb-0dfffff445d'

});

AWSCognito.config.update({accessKeyId: 'AKIAJNYLRONAKTKBXGMWA', secretAccessKey: 'PITHVAS5/UBADLU/dHITesd7ilsBCm'})

var poolData = {

UserPoolId : 'us-east-1_l2arPB10',

ClientId : '4bmsrr65ah3oas5d4sd54st11k'

};

var userPool = new AWSCognito.CognitoIdentityServiceProvider.CognitoUserPool(poolData);

var userData = {

Username : 'ronakpatel@gmail.com',

Pool : userPool

};

var cognitoUser = new AWSCognito.CognitoIdentityServiceProvider.CognitoUser(userData);

cognitoUser.confirmRegistration('123456', true,function(err, result) {

if (err) {

alert(err);

return;

}

console.log('call result: ' + result);

});

12 réponses

il semble qu'actuellement AWS Cognito ne gère pas parfaitement le secret client. Il travaillera dans le proche avenir, mais pour l'instant c'est encore une version bêta.

Pour moi il fonctionne très bien pour une application sans un client secret, mais échoue pour une application avec un client secret.

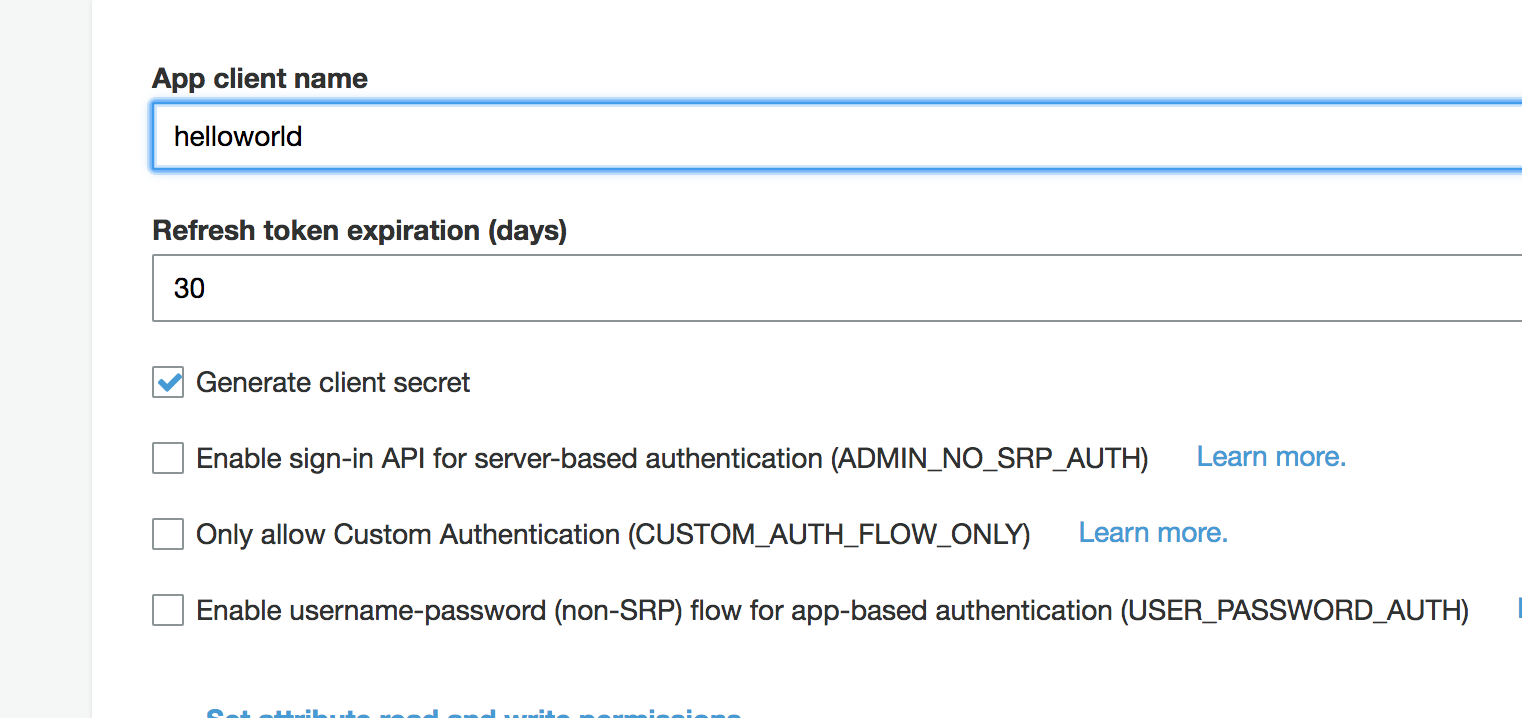

donc dans votre bassin d'utilisateurs essayez de créer une nouvelle application sans générer un secret client. Ensuite, utilisez cette application pour inscrire un nouvel utilisateur ou pour confirmer l'inscription.

selon le Docs: http://docs.aws.amazon.com/cognito/latest/developerguide/setting-up-the-javascript-sdk.html

le SDK Javascript ne supporte pas les applications avec un Client Secret.

les instructions indiquent maintenant que vous devez décocher" Generate Client Secret " lors de la création de l'application pour le Pool D'utilisateurs.

pour toute personne intéressée à utiliser AWS Lambda pour inscrire un utilisateur en utilisant le SDK AWS JS, voici les étapes que j'ai faites:

créer une autre fonction lambda en python pour générer la clé:

import hashlib

import hmac

import base64

secretKey = "key"

clientId = "clientid"

digest = hmac.new(secretKey,

msg=username + clientId,

digestmod=hashlib.sha256

).digest()

signature = base64.b64encode(digest).decode()

appelle la fonction par l'intermédiaire de la fonction nodeJS dans AWS. La signature a agi comme le hachage secret pour Cognito

Note: la réponse est fortement basée sur la réponse de George Campbell dans le lien suivant: calcul un hachage SHA avec une chaîne de caractères + clé secrète en python

Solution pour golang . On dirait que ça devrait être ajouté au SDK.

import (

"crypto/hmac"

"crypto/sha256"

"encoding/base64"

)

func SecretHash(username, clientID, clientSecret string) string {

mac := hmac.New(sha256.New, []byte(clientSecret))

mac.Write([]byte(username + ClientID))

return base64.StdEncoding.EncodeToString(mac.Sum(nil))

}

j'ai eu le même problème dans le SDK.net.

Voici comment j'ai résolu, au cas où quelqu'un d'autre en a besoin:

public static class CognitoHashCalculator

{

public static string GetSecretHash(string username, string appClientId, string appSecretKey)

{

var dataString = username + appClientId;

var data = Encoding.UTF8.GetBytes(dataString);

var key = Encoding.UTF8.GetBytes(appSecretKey);

return Convert.ToBase64String(HmacSHA256(data, key));

}

public static byte[] HmacSHA256(byte[] data, byte[] key)

{

using (var shaAlgorithm = new System.Security.Cryptography.HMACSHA256(key))

{

var result = shaAlgorithm.ComputeHash(data);

return result;

}

}

}

S'inscrire alors ressemble à ceci:

public class CognitoSignUpController

{

private readonly IAmazonCognitoIdentityProvider _amazonCognitoIdentityProvider;

public CognitoSignUpController(IAmazonCognitoIdentityProvider amazonCognitoIdentityProvider)

{

_amazonCognitoIdentityProvider = amazonCognitoIdentityProvider;

}

public async Task<bool> SignUpAsync(string userName, string password, string email)

{

try

{

var request = CreateSignUpRequest(userName, password, email);

var authResp = await _amazonCognitoIdentityProvider.SignUpAsync(request);

return true;

}

catch

{

return false;

}

}

private static SignUpRequest CreateSignUpRequest(string userName, string password, string email)

{

var clientId = ConfigurationManager.AppSettings["ClientId"];

var clientSecretId = ConfigurationManager.AppSettings["ClientSecretId"];

var request = new SignUpRequest

{

ClientId = clientId,

SecretHash = CognitoHashCalculator.GetSecretHash(userName, clientId, clientSecretId),

Username = userName,

Password = password,

};

request.UserAttributes.Add("email", email);

return request;

}

}

puisque tout le monde a posté leur langue, voici le noeud (et il fonctionne dans le navigateur avec browserify-crypto , automatiquement utilisé si vous utilisez webpack ou browserify):

const crypto = require('crypto');

...

crypto.createHmac('SHA256', clientSecret)

.update(username + clientId)

.digest('base64')

cela pourrait être quelques années de retard, mais il suffit de décocher l'option" Générer le secret client" et cela fonctionnera pour vos clients web.

en Java vous pouvez utiliser ce code:

private String getSecretHash(String email, String appClientId, String appSecretKey) throws Exception {

byte[] data = (email + appClientId).getBytes("UTF-8");

byte[] key = appSecretKey.getBytes("UTF-8");

return Base64.encodeAsString(HmacSHA256(data, key));

}

static byte[] HmacSHA256(byte[] data, byte[] key) throws Exception {

String algorithm = "HmacSHA256";

Mac mac = Mac.getInstance(algorithm);

mac.init(new SecretKeySpec(key, algorithm));

return mac.doFinal(data);

}

c'est un exemple de code php que j'utilise pour générer le hachage secret

<?php

$userId = "aaa";

$clientId = "bbb";

$clientSecret = "ccc";

$s = hash_hmac('sha256', $userId.$clientId, $clientSecret, true);

echo base64_encode($s);

?>

dans ce cas, le résultat est:

DdSuILDJ2V84zfOChcn6TfgmlfnHsUYq0J6c01QV43I=

pour JAVA et .NET vous devez passer le secret a dans les paramètres auth avec le nom SECRET_HASH .

AdminInitiateAuthRequest request = new AdminInitiateAuthRequest

{

ClientId = this.authorizationSettings.AppClientId,

AuthFlow = AuthFlowType.ADMIN_NO_SRP_AUTH,

AuthParameters = new Dictionary<string, string>

{

{"USERNAME", username},

{"PASSWORD", password},

{

"SECRET_HASH", EncryptionHelper.GetSecretHash(username, AppClientId, AppClientSecret)

}

},

UserPoolId = this.authorizationSettings.UserPoolId

};

et ça devrait marcher.

C++ avec le cadre Qt

QByteArray MyObject::secretHash(

const QByteArray& email,

const QByteArray& appClientId,

const QByteArray& appSecretKey)

{

QMessageAuthenticationCode code(QCryptographicHash::Sha256);

code.setKey(appSecretKey);

code.addData(email);

code.addData(appClientId);

return code.result().toBase64();

};

Solution pour NodeJS avec Sécréthas

il semble stupide que AWS retiré la clé secrète du SDK car il ne sera pas exposé dans NodeJS.

Je l'ai fait travailler à NodeJS en interceptant fetch et en ajoutant la clé hachée en utilisant la réponse de @Simon Buchan .

cognito.js

import { CognitoUserPool, CognitoUserAttribute, CognitoUser } from 'amazon-cognito-identity-js'

import crypto from 'crypto'

import * as fetchIntercept from './fetch-intercept'

const COGNITO_SECRET_HASH_API = [

'AWSCognitoIdentityProviderService.ConfirmForgotPassword',

'AWSCognitoIdentityProviderService.ConfirmSignUp',

'AWSCognitoIdentityProviderService.ForgotPassword',

'AWSCognitoIdentityProviderService.ResendConfirmationCode',

'AWSCognitoIdentityProviderService.SignUp',

]

const CLIENT_ID = 'xxx'

const CLIENT_SECRET = 'xxx'

const USER_POOL_ID = 'xxx'

const hashSecret = (clientSecret, username, clientId) => crypto.createHmac('SHA256', clientSecret)

.update(username + clientId)

.digest('base64')

fetchIntercept.register({

request(url, config) {

const { headers } = config

if (headers && COGNITO_SECRET_HASH_API.includes(headers['X-Amz-Target'])) {

const body = JSON.parse(config.body)

const { ClientId: clientId, Username: username } = body

// eslint-disable-next-line no-param-reassign

config.body = JSON.stringify({

...body,

SecretHash: hashSecret(CLIENT_SECRET, username, clientId),

})

}

return [url, config]

},

})

const userPool = new CognitoUserPool({

UserPoolId: USER_POOL_ID,

ClientId: CLIENT_ID,

})

const register = ({ email, password, mobileNumber }) => {

const dataEmail = { Name: 'email', Value: email }

const dataPhoneNumber = { Name: 'phone_number', Value: mobileNumber }

const attributeList = [

new CognitoUserAttribute(dataEmail),

new CognitoUserAttribute(dataPhoneNumber),

]

return userPool.signUp(email, password, attributeList, null, (err, result) => {

if (err) {

console.log((err.message || JSON.stringify(err)))

return

}

const cognitoUser = result.user

console.log(`user name is ${cognitoUser.getUsername()}`)

})

}

export {

register,

}

fetch-inceptor.js (Fourché et édité pour NodeJS à partir de la fourche de https://github.com/werk85/fetch-intercept/blob/develop/src/index.js )

let interceptors = []

if (!global.fetch) {

try {

// eslint-disable-next-line global-require

global.fetch = require('node-fetch')

} catch (err) {

throw Error('No fetch available. Unable to register fetch-intercept')

}

}

global.fetch = (function (fetch) {

return (...args) => interceptor(fetch, ...args)

}(global.fetch))

const interceptor = (fetch, ...args) => {

const reversedInterceptors = interceptors.reduce((array, _interceptor) => [_interceptor].concat(array), [])

let promise = Promise.resolve(args)

// Register request interceptors

reversedInterceptors.forEach(({ request, requestError }) => {

if (request || requestError) {

promise = promise.then(_args => request(..._args), requestError)

}

})

// Register fetch call

promise = promise.then(_args => fetch(..._args))

// Register response interceptors

reversedInterceptors.forEach(({ response, responseError }) => {

if (response || responseError) {

promise = promise.then(response, responseError)

}

})

return promise

}

const register = (_interceptor) => {

interceptors.push(_interceptor)

return () => {

const index = interceptors.indexOf(_interceptor)

if (index >= 0) {

interceptors.splice(index, 1)

}

}

}

const clear = () => {

interceptors = []

}

export {

register,

clear,

}