Cryptage par mot de passe: PBKDF2 (en utilisant sha512 x 1000) vs Bcrypt

j'ai lu à propos de L'incident Gawker et plusieurs articles ont été publiés concernant l'utilisation de bcrypt pour hacher les mots de passe et je veux m'assurer que mon mécanisme de hachage est assez sûr pour éviter de passer à une autre méthode. Dans mon application, j'ai opté pour un PBKDF2<!-Mise en œuvre utilisant sha2-512 et un minimum de 1000 itérations.

puis - je demander des opinions sur L'utilisation de PBKDF2 vs Bcrypt et si je dois ou non mettre en œuvre un le changement?

2 réponses

vous êtes bon avec PBKDF2, pas besoin de passer à bcrypt.

bien que la recommandation d'utiliser 1000 itérations ait été faite en l'an 2000, maintenant vous voulez beaucoup plus.

en outre, vous devez prendre plus de précautions lors de l'utilisation de bcrypt:

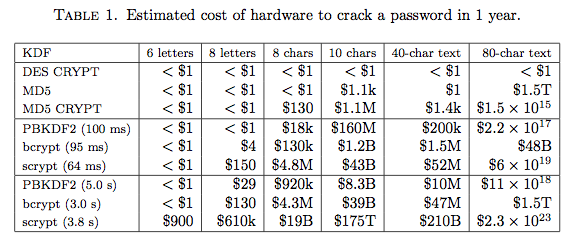

il est également intéressant de noter que si bcrypt est plus fort que PBKDF2 pour la plupart des types de mots de passe, il est en retard pour les longues phrases de passe; ceci résulte de l'incapacité de bcrypt à utiliser plus que les 55 premiers caractères d'un passphrase tandis que nos coûts estimés et NIST . les estimations de l'entropie de la phrase de passe suggèrent que la limite de 55 caractères de bcrypt n'est pas susceptibles de causer des problèmes à l'heure actuelle, les développeurs de systèmes qui s'appuient sur bcrypt pourrait être bien avisé soit de contourner cette limite (par exemple, en "pré-établissant" une phrase de passe pour la faire correspondre à la limite de 55 caractères), soit de prendre des mesures pour empêcher les utilisateurs de placer trop entropie mot de passe dans la 56e et ultérieure personnages (par exemple, par demander aux utilisateurs d'un site Web de taper leur mot de passe dans une entrée boîte qui n'a l'espace que pour 55 caractères).

à Partir de scrypt papier [PDF]

cela dit, il y a aussi scrypt.

toute comparaison serait incomplète sans le tableau du document scrypt mentionné ci-dessus:

compte D'itération pour PBKDF2-HMAC-SHA256 utilisés il y a 86 000 et 4 300 000.

Commentaire (re: le titre):

- N'utilisez pas le cryptage (réversible) pour stocker les mots de passe sauf si vous le devez.

- puisque vous avez présenté une option de hachage (non réversible) comme alternative, je suppose que vous n'avez pas besoin de réversibilité.

opinions sur L'utilisation de PBKDF2 vs Bcrypt et si oui ou non je devrais mettre en œuvre un le changement?

Mon avis:

utiliser PBKDF2 sur Bcrypt. (Je viens d'en avoir plus de foi dans le SHA de Blofish, pour aucune raison)

quant à savoir si vous devez mettre en œuvre un changement", je ne sais pas ce que vous demandez.

modifié pour séparer plus clairement la discussion de cryptage / hachage de l'énoncé de mes préférences avec l'algorithme w/r/T.