Comment l'homme au milieu de L'attaque travaille–t-il à Diffie-Hellman?

j'ai des doutes sur la mécanique d'un homme au milieu d'une attaque lors d'un échange de clés Diffie–Hellman. J'ai entendu dire que cela pouvait se produire au cours de la communication clé sur l'accord. Toutefois, en présence de L'AC (Autorité de certification), le destinataire peut authentifier l'expéditeur à mesure qu'il reçoit la clé publique de l'expéditeur. Donc, comment un homme au milieu attaque possible?

2 réponses

je pense que vous confondez le Diffe-Hellman de base, qui est un protocole d'échange de clés, avec la 'version authentifiée' qui utilise une autorité de Certification (AC).

Belle explication de la façon dont la base de Différents-Hellman est vulnérable à man-in-the-middle from RSA Labs.

"L'échange de clés Diffie-Hellman est vulnérable à un homme du milieu attaque. Dans cette attaque, un adversaire Carol intercepte le public D'Alice valeur et envoie son propre public valeur pour Bob. Quand Bob transmet son valeur publique, Carol la remplace par la sienne et l'envoie à Alice. Carol et Alice s'entendent donc sur une clé partagée et Carol et Bob s'entendent sur une autre clé partagée. Après cet échange, Carol déchiffre tout simplement messages envoyés par Alice ou Bob, puis lit et peut-être les modifie avant de les re-chiffrer avec la clé appropriée et de les transmettre à l'autre partie. Cette vulnérabilité est présente parce que L'échange de clés Diffie-Hellman ne pas authentifier le participant. Les solutions possibles comprennent l'utilisation de signatures numériques et d'autres protocole de variantes."

et il suit avec la version authentifiée, aussi connu comme le protocole poste à poste:

" en gros, l'idée de base est la suivante. Avant l'exécution de le protocole, les deux parties Alice et Bob obtiennent chacun un une paire de clés publiques / privées et un certificat pour la clé publique. Lors le protocole, Alice calcule une signature sur certains messages, couvrant le public de la valeur g mod p. Bob procède de la même façon. Quoique Carol est toujours capable d'intercepter les messages entre Alice et Bob, elle impossible de falsifier des signatures sans la clé privée D'Alice et celle de Bob. clé. Par conséquent, le protocole amélioré Bat l'homme du milieu attaque."

donc la version de base est sensible à un homme-dans-le-milieu attack, la version authentifiée qui utilise des certificats de clé publique ne l'est pas.

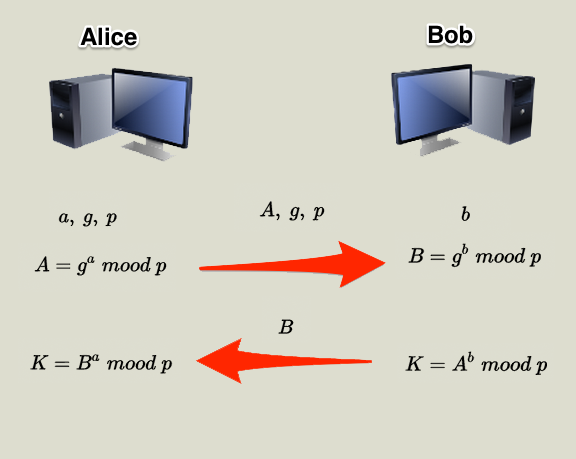

C'est la façon dont l'échange de clés Diffie-Hellman fonctionne:

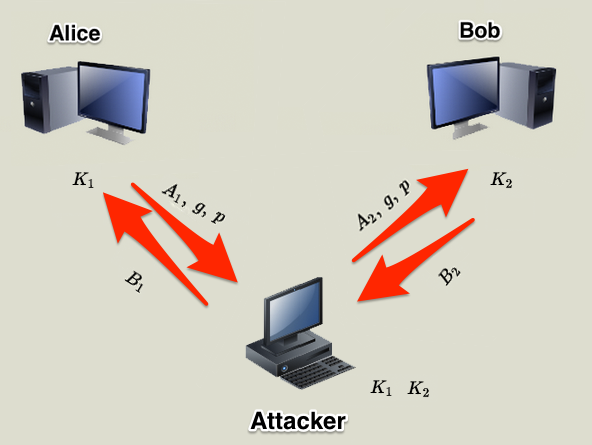

Et c'est la façon dont l'homme-dans-le-milieu attaque fonctionne en échange de clés Diffie-Hellman:

il y a deux échanges de Clés D-H, Alice et L'attaquant partagent la même clé avec k1, tandis que Bob et L'attaquant partagent l'autre clé avec k2.

parce Qu'Alice et Bob n'avaient aucune connaissance préalable l'un de l'autre.

mais l'attaquant doit continuer à écouter et la redirection.